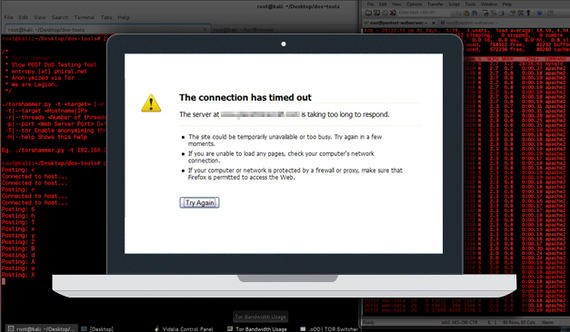

Мой сервер был сбит известным хакерская группа пытается вымогать меня за 3 биткойна, что в долларах США, на сумму 1500 долларов. Они сказали, что будут продолжать атаковать мой сервер и мои сайты до тех пор, пока я им не заплатлю, и что атака будет увеличиваться, пока они не получат то, что хотят.

Атака вашего сайта - одна из самых неприятных вещей, которые могут случиться с владельцем бизнеса. Веб-хосты не всегда легко доступны, и если / когда вы наконец-то завладеете кем-то, шансы невелики, что они высококвалифицированный техник, который действительно может помочь вам диагностировать проблему.

Конечно, создание билета поддержки - ваша лучшая долгосрочная ставка, и она должна быть вашим первым ходом.

Для получения поддержки от техподдержки в большинстве крупных хостинговых компаний могут потребоваться часы или даже дни. Если вы хотите сделать что-то, чтобы остановить атаку, вам нужно выяснить, как атакуют ваш сайт, и устранить проблему.

Давайте определим, какая атака на ваш сайт.

Первый шаг - определить, какую атаку совершает ваш сайт.

В большинстве случаев, если ваш сайт не загружается, вас атакуют DoS или DDoS, что означает «Отказ в обслуживании» (или «Распределенный отказ в обслуживании», соответственно). Это означает, что один или несколько компьютеров атакуют ваш сайт, чтобы перегружать ваш сервер и отключать его, чтобы посетители не могли получить доступ к вашему контенту.

Это одна из самых простых атак, и ее очень часто атакуют конкуренты или, возможно, злой клиент.

Если на вашем сайте появляются всплывающие окна, предупреждения браузера, перенаправления или вирусы, скорее всего, у вас есть уязвимость в программном обеспечении или плагине, которая требует более тщательного расследования со стороны вашего хоста.

Если вы не видите ничего из этого, но ваш веб-сайт по-прежнему отключен, давайте продолжим, чтобы выяснить, какие соединения отвечают за отключение вашего сервера.

Определение наличия SSH и FTP доступа

Вы пытались подключиться к вашему сайту через FTP? Это загружается? Если это так, то это еще одно доказательство атаки типа «отказ в обслуживании».

Вы пытались подключиться к SSH? Если у вас есть выделенный сервер (который вам действительно нужен), подключитесь к своему сайту через SSH.

Как только вы подключитесь к вашему серверу через SSH, мы можем запустить несколько команд, чтобы увидеть, что происходит.

Сканирование на предмет злоупотребления IP-адресами

После подключения к SSH выполните эту команду, чтобы увидеть список всех IP-адресов, подключенных к вашему серверу:

netstat -ntu | awk '{print $ 5}' | cut -d: -f1 | сортировать | uniq -c | сортировать -n

Запишите любые IP-адреса, которые имеют тревожное количество соединений. У вашего обычного пользователя будет от 1 до 10 подключений, а у IP-адреса, атакующего ваш сервер, их будет сотни. В моем случае каждый IP имел около 500 подключений.

Затем выполните поиск в Google по IP-адресу или используйте сайт наподобие whatismyipaddress. Из какой это страны? Видите ли вы сходство между IP-адресами атак? Все они из Румынии или из сети Tor? Примите к сведению любые сходства, так как они могут быть последним ключом, который вам нужен, чтобы заблокировать их.

Затем заблокируйте нарушающие IP-адреса. Это остановит большинство менее изощренных атак типа «отказ в обслуживании».

Вы можете навсегда заблокировать нарушающий IP с помощью этой команды (замените xxx.xxx.xxx.xxx на IP-адрес злоумышленника и повторите при необходимости:

iptables -A INPUT -s xxx.xxx.xxx.xxx -j DROP

Вы также можете вставить это, что создаст правило, которое будет сбрасывать соединения от людей, пытающихся загрузить ваш сайт более 10 раз одновременно:

iptables -I INPUT -p tcp --dport 80 -i eth0 -m состояние --state NEW -m последние --set

iptables -I INPUT -p tcp --dport 80 -i eth0 -m состояние --state NEW -m недавнее --update - секунд 60 --hitcount 10 -j DROP

iptables-save> /etc/iptables.up.rules

Наконец, сохраните то, что вы сделали, чтобы эти изменения сохранялись даже после перезапуска сервера:

iptables-save> /etc/iptables.up.rules

iptables-restore </etc/iptables.up.rules

Проверьте свой сайт. Это загружается? Ура!

Если он не загружается, продолжайте выполнять проверки с первой командой, которую я перечислил, и ищите новые IP-адреса, которые используют слишком много соединений. В моем случае IP-адрес атакующего менялся каждую минуту, и каждый IP-адрес был из сети Tor. В итоге мне пришлось заблокировать каждый выходной узел Tor на этот список , который остановил эту атаку.

Другие виды атак типа «отказ в обслуживании»

Используя предыдущий метод, злоумышленники могут блокировать большие веб-сайты, даже веб-сайты с установленными мерами против DDoS Он работает, исчерпывая каждое соединение, которое может предложить ваш веб-сайт, и не допускает реальных пользователей, поскольку он слишком занят, пытаясь обслуживать фальшивых пользователей.

Однако, если вы не увидели IP-адресов с высоким подключением на вышеуказанных этапах или не можете подключиться к FTP или SSH, скорее всего, вы столкнулись с потоком UDP или TCP, который основан на грубой силе от одиночное соединение. Один IP-адрес может отправлять огромное количество данных, особенно если он из центра обработки данных, и он будет отображаться только как одно соединение.

Это требует более тщательного сокращения ваших активных соединений, а в некоторых случаях (если атака достаточно велика), выделенного аппаратного / программного брандмауэра для вашего сервера. Это то, что вы сможете купить у большинства хостов.

Надеюсь - после этих шагов - вам удалось вернуть свой сайт в онлайн. Теперь давайте посмотрим на превентивные меры, чтобы уменьшить риск повторного воздействия чего-то подобного.

Если на вашем хосте нет программного или специального аппаратного брандмауэра, вы всегда можете установить Apache на своем веб-сервере, что помешает вашему серверу идентифицировать и автоматически блокировать подобные вредоносные соединения.

Вы захотите установить модуль mod_reqtimeout для Apache, документированный Вот ,

Для этого можно настроить конфигурацию в редакторе включений WHM в разделе «Pre-Main-Global». Базовая конфигурация для автоматического удаления большинства вредоносных соединений будет выглядеть примерно так:

Заголовок RequestReadTimeout = 20-40, MinRate = 500 body = 20-40, MinRate = 500

В зависимости от вашего хоста и уровня квалификации, вам может потребоваться создать заявку в службу поддержки, чтобы техническая помощь помогла вам в этом.

Снижение нагрузки на сервер и площадь атаки

Тяжелый веб-сайт с большим количеством изображений, видео и движущихся частей будет больше напрягать ваш сервер и будет иметь большую «площадь атаки».

Есть несколько вещей, которые вы можете сделать, чтобы помочь этому. Первым будет настройка сети доставки контента (CDN), которая автоматически размещает код вашего веб-сайта, изображения и зависимости от молниеносных быстрых серверов. Такие компании, как MaxCDN или Amazon CloudFront, очень просты в использовании, и если вы используете Wordpress, вы можете настроить CDN примерно за 5 минут с помощью плагина W3 Total Cache.

В следующий раз, когда кто-то атакует ваш сайт, он будет пытаться загрузить страницу, которая представляет собой практически простую HTML-страницу, поскольку все изображения и контент вашего сайта размещены на их серверах. Это значительно снижает нагрузку на ваш сервер, и сайт с CDN намного легче переживает DDoS.

Он также будет загружаться намного быстрее и будет лучше ранжироваться в Google. Я плачу несколько долларов в месяц за Amazon CloudFront; это стоящее обновление.

Плагин кэширования, такой как общий кеш W3, также поможет вам показывать посетителям кэшированные HTML-страницы вместо раздутого кода Wordpress. По сути, это моментальный снимок того, как выглядит ваш веб-сайт, загруженного, и показ этой версии вашим посетителям. Он работает точно так же, но поскольку он кэширован, ваш сервер работает не так усердно. Кэшированный веб-сайт часто переживает DDoS-атаку, когда не кэшированный веб-сайт падает.

Cloudflare «Всегда в сети» и защита от DDoS-атак на уровне DNS

Лично я не использую Cloudflare, но если ваш сайт подвергается атаке, Cloudflare - это очень простое обновление, чтобы остановить большинство этих типов атак.

Он работает как пуленепробиваемый DNS-сервер. Каждое подключение к вашему сайту сначала должно проходить через Cloudflare, который обладает сложной защитой от DDoS и специальными функциями, такими как «Всегда онлайн», которые будут обслуживать ваш сайт, даже если ваш сервер отключен от атаки.

Их бесплатный вариант подходит для большинства людей, но оплата обновления, безусловно, имеет свои преимущества, такие как улучшение защиты от DDoS и усиление защиты.

Когда дело доходит до этого, если вы не квалифицированный техник по Linux-серверу, ваш хост сделает лучшую работу по локализации и устранению проблемы.

В моем случае я смог остановить атаку до того, как на мой запрос в службу поддержки был получен ответ, используя описанные выше шаги, а затем они помогли мне укрепить Apache, чтобы предотвратить это в будущем.

Дайте мне знать, если это помогло вам в комментариях ниже, или если у вас есть какие-либо другие методы для получения веб-сайта, который подвергается атаке онлайн!

РЕАЛЬНАЯ ЖИЗНЬ. РЕАЛЬНЫЕ НОВОСТИ. РЕАЛЬНЫЕ ГОЛОСА.

Помогите нам рассказать больше историй, которые имеют значение от голосов, которые слишком часто остаются неуслышанными.

Похожие

Как PR-компании редактируют Википедию... сайту 9-е место в списке самых популярных в польской сети, тем не менее, он использует 700 тысяч. пользователи меньше года назад. [Рис. BLOOMBERG] В поисках информации о человеке, компании, компании и неизбежно вы попадаете - или в самом начале - в Википедию, популярную бесплатную энциклопедию, которая основана на принципе редактирования статей пользователями Интернета. Вы читаете статью, и вдруг у вас складывается впечатление, что он странно симпатизирует данному человеку Как использовать Kaspersky с новыми версиями Google Chrome

Интернет-компании делают все возможное, чтобы защитить пользователей и предложить им лучшие решения в области безопасности. То же самое касается Google, который недавно объявил, что браузер Chrome теперь будет работать с расширениями только из официального Интернет-магазина Chrome. Согласно статье (http://blog.chromium.org/2013/11/protecting-windows-users-from-malicious.html), которую Google разместил в своем блоге в прошлом году, это решение направлено на защиту пользователей от уязвимых Windows 10 Октябрь 2018 Обновление: как проверить, были ли потеряны данные?

... начале недели , К сожалению, вскоре после этого они стали появляться первые проблемы , Со временем выяснилось, что некоторые пользователи потеряли свои личные данные после установки Redstone 5. Вот почему Microsoft решила отозвать обновление , Это больше не может быть Как проверить интернет-соединение вашего компьютера с помощью теста Ping SUPPORTrix

Ping - это утилита администрирования компьютерной сети, которая используется для проверки достижимости хоста по сети IP (интернет-протокола) и для измерения времени прохождения сигнала в обоих направлениях от хоста к компьютеру назначения. Пинг-тест определяет, может ли компьютер взаимодействовать с другими компьютерами по сети. Это также поможет вам определить задержку соединения (задержку) между двумя компьютерами. Ping-тест полезен при устранении проблем с подключением в любой сети. Как восстановить почту, контакты и календарь из файла PST (Outlook)

... запуска нам нужно указать файл PST. Если мы не знаем, где он находится, мы можем нажать кнопку «Найти файл Outlook» - приложение будет искать профили на самом диске. Однако, если вы хотите открыть файл самостоятельно, он обычно находится в папке «.C: \ Users \ Имя пользователя \ Documents \ Outlook files». После выбора файла Stellar PST Viewer проанализирует указанный профиль. Нажав на кнопку «Просмотр», мы можем просмотреть прочитанное содержимое. В Дании изобретатель затопленного подводной лодки рассказал, как погибла журналистка

1:05, 6 сентября 2017 мир 628 Наутилус / REUTERS Датский изобретатель, создатель подводной лодки «Наутилус» Петер Мадсен назвал причиной смерти шведской журналистки Ким Валле случайный удар о люк. Об этом сообщает Заблокируйте свой iPhone в одном приложении с помощью управляемого доступа

Вот сценарий - вы сидите в трибунах на баскетбольном матче вашей дочери. Ее младшая сестра сидит рядом с тобой и говорит: «Мама, мне скучно. Могу ли я сыграть в игру на вашем телефоне? »Вы передаете свой iPhone, и малыш начинает счастливо играть в Angry Birds. Вы возвращаетесь к просмотру игры. Следующее, что вы знаете, она закрыта от Angry Birds, просматривая список ваших камер, и все ваши приложения переставляются. Argh! Знаете ли вы, что на вашем iPhone есть функция, которая позволяет Как отключить Java в вашем браузере - и почему вы должны сделать это сейчас

... написана в августе 2012 года в ответ на угрозу безопасности, связанную с Java. Несмотря на то, что этот конкретный страх уже прошел для пользователей, которые обновили свою установку Java (или отключили Java в своем браузере), статья ниже по-прежнему актуальна, так как уязвимости в Java продолжают обнаруживаться и эксплуатируются злоумышленниками. Ниже мы объясним, как отключить Java в вашем браузере - если вы решите, что это лучший вариант действий для вас. Для Как управлять данными диагностики и использования на iPhone и iPad

Чтобы улучшить качество и производительность своих устройств iOS, Apple регулярно собирает диагностическую информацию и информацию об использовании с iPhone и iPad своих клиентов. Диагностические ... занятиями знакомятся с материалами, подготовленными и предоставленными им преподавателем. Новые ...

... занятиями знакомятся с материалами, подготовленными и предоставленными им преподавателем. Новые технологии (Интернет, образовательные платформы и т. Д.) Являются наиболее полезными при создании и распространении этих учебных материалов. Однако обратный класс основан не только на этих поверхностных принципах. Этот метод - изменение парадигмы в подходе к обучению. Это переход от образования, ориентированного в основном на учителя, выступающего в роли мудреца на сцене, к образованию, Основные командлеты PowerShell для управления Active Direct

Active Directory и PowerShell вместе предлагают мощный набор командлетов для управления и автоматизации стандартных задач, связанных с доменом. Вот самые полезные cmds. Администрирование Active Directory является одной из наиболее важных ролей в любой сети Windows, и это не займет много времени, прежде чем число серверов, клиентских компьютеров и пользователей станет очень большим. В такой среде вы будете полагаться на автоматизацию для эффективного выполнения своей работы. PowerShell

Комментарии

Как ты этому учишь?Как ты этому учишь? Подробно проведите их через Приветствие Йоги и Солнца в течение четырех раундов, чтобы обеспечить безопасность. Затем пусть все студенты соберутся в Тадасане, чтобы, например, практиковать 8 раундов в своем собственном ритме дыхания. Будьте приятно удивлены динамикой, которая входит в класс йоги таким образом. 108 Йога Приветствия Солнцу как «особое событие» для ваших учеников. В течение 8 лет я преподаю 108 приветствий йоги и солнца раз в год (обычно Как решить YouTube не будет загружать MP4?

Как решить YouTube не будет загружать MP4? Чтобы решить, не может загрузить MP4 на YouTube, одним из рекомендуемых решений является преобразование MP4 в формат, совместимый с YouTube, такой как FLV, MP4 и т. Д. В этом отрывке мы хотели бы порекомендовать идеальный конвертер MP4 в YouTube под названием iDealshare VideoGo, с помощью которого вы можете легко конвертировать MP4 с различными кодеками в YouTube с поддержкой MP4 или просто конвертировать MP4 в YouTube с поддержкой FLV. Как вам такие расклады?

Как вам такие расклады? Вопросы-ответы Если у вас хватило терпения прочитать все написанное, то надеюсь, что вопросов у вас почти не осталось. Но попробую здесь описать буквально пару уточняющих моментов. Также этот раздел будет обновляться, если будут появляться интересные вопросы в комментариях. 1 Мне позвонили из агентства (посредник) и сказали, мол я выиграл Грин карту, но отдать конверт с Case Number они согласны только за большую сумму денег.Денег Как в полной мере использовать потенциал сайтов?

Как в полной мере использовать потенциал сайтов? Заказать тот, который имеет CMS. Что такое CMS? CMS (Система управления контентом) является системой управления контентом. Это позволяет редактировать контент на сайте, добавлять / удалять записи или загружать фотографии в галерею без знания языков программирования. В случае расширенных веб-сайтов CMS позволяет выполнять более сложные Как мне восстановить содержимое такого файла, когда мы не можем открыть его в Outlook?

Как мне восстановить содержимое такого файла, когда мы не можем открыть его в Outlook? Может случиться, что весь наш профиль будет поврежден, и мы не сможем нормально открыть его в Outlook. Это не означает, однако, что все содержимое файла PST подходит Предыдущую запись в блоге под названием Как вы можете сказать, какие масштабы карты показаны для онлайн-карт?

Как мне восстановить содержимое такого файла, когда мы не можем открыть его в Outlook? Может случиться, что весь наш профиль будет поврежден, и мы не сможем нормально открыть его в Outlook. Это не означает, однако, что все содержимое файла PST подходит Некоторые из более неясных персонажей также могут отображаться как?

Некоторые из более неясных персонажей также могут отображаться как? или пустой или маленький ящик. В старых браузерах даже довольно распространенные неанглийские символы могут отображаться в виде блоков. Старые браузеры могут также вести себя по-разному для некоторых из вышеперечисленных проблем, показывая? и пустые коробки чаще. Базы данных Приведенное выше обсуждение позволило избежать среднего этапа процесса - сохранения данных в базе данных. Базы данных, Сохранить как есть?

Сохранить как есть? Обновить? Убийство? Перенаправление? Canonical? Noindex? Запретить & noindex? Объединить и перенаправить? Выполнение анализа конкурентного разрыва Делать анализ конкурентных разрывов Это также похоже на аудит контента, но теперь вы также отслеживаете в своей электронной таблице столбец типа Как можно вызвать кабель локальной сети?

Как можно вызвать кабель локальной сети? Кабель локальной сети известен как сетевой кабель и часто упоминается как кабель Ethernet. Поэтому, если вы покупаете кабель Ethernet, вы всегда получаете кабель локальной сети. Два кабеля идентичны и используются для установления сетевого соединения Как можно?

Как можно? Справжны ценители выбирают скрижали (папирус, пергамент) ». И этот спор можно продолжать без конца, зануруючись все дальше в палеолитну глубину. Допустим, ты решил все же купить книги на английском в печатном виде. Печатные издания на английском языке: где купить? Если ты действительно ярый А как насчет других браузеров?

А как насчет других браузеров? Я разрабатываю с Firefox, поэтому я решил представить его инструменты в этой статье. Однако Firefox - не единственный браузер, предоставляющий эти инструменты. Как и на компьютере, разные браузеры дают разные результаты и разные ошибки на мобильных устройствах. Инструменты Firefox великолепны, но они совместимы только с Firefox и Firefox для Android. Хром Google Chrome имеет собственный адаптивный режим, доступный из инструментов

Это загружается?

Вы пытались подключиться к SSH?

Из какой это страны?

Видите ли вы сходство между IP-адресами атак?

Все они из Румынии или из сети Tor?

Это загружается?

Могу ли я сыграть в игру на вашем телефоне?

Как ты этому учишь?

Как решить YouTube не будет загружать MP4?

Как вам такие расклады?

Добавить комментарий!